1. Giriş

Elektronik sertifika ile

elektronik imza aynı matematiksel alt yapıyı kullansa da bu iki kavram kullanım

alanı olarak birbirinden farklıdır. Elektronik imza ve elektronik sertifika

temel olarak bilginin dört özelliğini korumayı amaçlar: Gizlilik

(confidentiality), bütünlük (integrity), kimlik doğrulama (authentication) ve

inkar edememe (non-repudiation).

1.1. Elektronik İmza

Elektronik imzanın amacı,

elektronik ortamda üretilen bir mesajı gönderen kişinin kimliğini doğrulamak

suretiyle gönderilen mesajın değişmediğini sağlamaktır.

Günümüzde, okuduğumuz,

kullandığımız, paylaştığımız belgelerin büyük çoğunluğu elektronik ortamlarda

oluşturulmaktadır. Elektronik belgelerin sahteleri, klasik kağıt-kalemle

üretilen belgelere göre çok daha kolay üretilebilmektedir. Bu durum, elektronik

belgelerin de ıslak imza tarzı bir imza yöntemiyle, dijital olarak

imzalanabilmesi ihtiyacını doğurmuştur. Bu ihtiyaç, elektronik imza ya da

dijital imza dediğimiz kavramın doğmasına sebep olmuştur. Elektronik imza

sayesinde bilgisayar ortamlarında dijital olarak üretilen belgeler kişiye ve

dosyaya özel olarak imzalanabilmektedir. Elektronik imza; imzalanmış olan

belgenin değişmediğini (integrity), elektronik belgeyi imzalayan kişinin

gerçekten o belgeyi imzalaması gereken kişi olduğunu (authentication) ve

elektronik belgeyi imzalayan kişinin belgeyi imzaladığını inkar edememesini

(non-repudiation) garanti altına almaktadır.

15.01.2004 tarih ve 5070

sayılı Elektronik İmza Kanunu’nun 5. Maddesi’ne göre güvenli elektronik imza,

elle atılan imza ile aynı hukuki sonucu doğurmaktadır.

“MADDE

5.- Güvenli elektronik imza, elle atılan imza ile aynı hukukî sonucu doğurur.”

1.2. Elektronik Sertifika (SSL Sertifikası)

SSL (Secure Socket Layer)

olarak da bilinen elektronik sertifika kavramı, istemci (client) ile sunucunun

(server) arasındaki trafiğin güvenliğini sağlamak amacıyla kullanılmaktadır. İnternet

sitelerinin çok fazla yaygınlık kazanmasından ve hayatımızın önemli bir parçası

haline gelmesinden dolayı, elektronik sertifikalar yaygın olarak internet

sitelerine bağlanırken kullanılmaktadır. Elektronik sertifika ile bir internet

sitesine gönderilen ve alınan mesajların şifreli olarak gönderilmesi/alınması

ve mesajı gönderen taraf ile alan tarafın doğru yerler/kişiler olduğu

sağlanmaktadır.

2. Temel Bilgi Güvenliği Kavramları

Elektronik imza ve elektronik

sertifika kavramlarının daha iyi anlaşılabilmesi için bazı temel bilgi

güvenliği kavramlarının bilinmesinde fayda vardır.

Bilgi güvenliği kavramı temel olarak; bilginin gizliliğini (confidetiality), bütünlüğünü (integrity) ve

erişilebilirliğini (availability) korumayı amaçlamaktadır. Bunlara ek olarak

inkar edememe ve hesap verilebilirlik kavramlarını da sayabiliriz.

2.1. Gizlilik (Confidentiality)

Gizlilik prensibi; bilgi bir yerde depolanırken ya da bir yerden bir yere iletilirken, o bilginin sadece

görmesi gereken kişiler tarafından görülmesinin sağlanması olarak

tanımlanabilir. Gizlilik prensibi, depolanan ya da gönderilen bilgilerin

şifrelenmesi suretiyle sağlanabilir.

2.2. Bütünlük (Integrity)

Bütünlük prensibi;

depolanan ya da iletilen bilginin içeriğinin doğru, güncel ve geçerli olduğunu

ve yetkisiz kişiler tarafından değiştirilmediğini sağlamak olarak

tanımlanabilir. Bilginin bütünlüğü de bilginin gizliliği gibi şifrelemek

suretiyle sağlanabileceği gibi elektronik ortamdaki bilginin bazı özet (hash) fonksiyonlarıyla sağlaması alınmak suretiyle de korunabilir.

2.3. Erişilebilirlik (Availability)

Erişilebilirlik prensibi;

bilginin olması gereken yerde, o bilgiye ulaşma ihtiyacı olan

insanlar/sistemler tarafından, ihtiyaç hissedildiğinde kullanıma hazır bir

şekilde tutulması olarak tarif edilebilir.

2.4. İnkar Edememe (Non-Repudiation)

İnkar edememe; alıcı

tarafında alınan bilginin, kesin bir şekilde gönderen tarafından

gönderildiğinin ispat edilebilmesi olarak tanımlanabilir.

2.5. Kimlik Doğrulama (Authentication)

Kimlik doğrulama; alıcı

tarafında alınan bilginin/belgenin, o bilgiyi göndermesi gereken kişi

tarafından gönderildiğinin kesin bir şekilde ispat edilmesi demektir.

3.

Açık Anahtar Altyapısı (Public Key Infrastructure)

Elektronik imza ve

elektronik sertifikalarda açık anahtar altyapısına dayanan bir şifreleme

kullanılmaktadır. Elektronik imza ve/veya elektronik sertifika kavramlarının

daha net anlaşılabilmesi için açık anahtar altyapısının (AAA) anlaşılması

gerekmektedir.

3.1. Simetrik ve Asimetrik Şifreleme

Bir mesajı şifrelerken ve

çözerken bir adet anahtar kullanılıyorsa bu şifreleme türüne simetrik şifreleme

denmektedir. Mesaj şifrelenirken farklı ve çözülürken farklı bir anahtar

kullanılıyorsa bu şifreleme türüne de asimetrik şifreleme denmektedir.

AAA iki adet anahtar

kullanılan asimetrik bir şifreleme sistemidir. AAA’da şifreleme için ve şifreyi

çözmek için farklı iki anahtar kullanılır. Bu iki anahtar çifti matematiksel

olarak birbirleriyle bağlantılıdır.

Bu anahtarlardan

birisiyle şifreleme yapılırken, diğeriyle de şifre çözme işlemi

gerçekleştirilir. Bu anahtarlardan birisine açık anahtar (public key), diğerine

de gizli anahtar (private key) denilmiştir. Açık anahtar herkes tarafından

bilinirken, gizli anahtarın sadece kişinin kendisi tarafından bilinmesi gereklidir.

Açık anahtarla şifrelenen bir mesaj ancak ve ancak bu açık anahtarın

matematiksel olarak bağlantılı olduğu gizli anahtarla çözülebilmektedir.

Bunu bir örnekle

açıklamaya çalışalım: Ayşe, Ömer’e şifreli bir mesaj göndermek istemektedir.

Bunun için Ayşe’nin öncelikle Ömer’in açık anahtarına ihtiyacı vardır. Ömer’in

açık anahtarı herkes tarafından bilindiği için Ayşe de Ömer’in açık anahtarını

elde etmiştir. Ayşe, Ömer’in açık anahtarını elde ettikten sonra, Ömer’e

göndereceği mesajı, Ömer’in açık anahtarıyla şifreler. Ömer’in açık anahtarıyla

şifrelenen bu mesaj sadece ve sadece Ömer’in gizli anahtarıyla

çözülebilecektir. Bu şifreli mesajı ele geçiren kimse Ömer’in gizli anahtarına

sahip olmadığı için o kişinin bu şifreli mesajı çözme şansı olmayacaktır.

Şifrelenmiş mesaj Ömer’e ulaştıktan sonra Ömer kendi gizli anahtarıyla bu

mesajı çözecek ve mesajın içeriğine ulaşacaktır.

Elektronik imza ve

elektronik sertifika kavramları bu açık ve gizli anahtar çifti mantığıyla

çalışmaktadır.

4. Elektronik İmza

Elektronik imza,

elektronik bir dokümanın (e-posta, metin dosyası vb.) güvenilir olmasını

sağlayan bir mekanizmadır. Yani elektronik imzayla, elektronik dokümanı imzalayan

kişinin kimliğinden ve imzalanan bu elektronik dokümanın imzalandıktan sonra değiştirilmemiş

olduğundan emin oluruz.

Elektronik imza

kullanıcılarına aşağıda belirtilen üç temel özelliği sağlamaktadır:

- Veri Bütünlüğü: Verinin izinsiz ya da yanlışlıkla değiştirilmesini, silinmesini ve veriye ekleme yapılmasını önlemek,

- Kimlik Doğrulama ve Onaylama: Mesajın iletilmiş olmasının ve mesaj sahibinin kimliğinin belirli olmasını sağlamak,

- İnkar Edilemezlik: Bireylerin elektronik ortamda gerçekleştirdikleri işlemleri inkar etmelerine engel olmak.

ş

Burada yanlış anlaşılan bir hususun altının çizilmesinde fayda var. O da şudur: Bir belge elektronik imza ile imzalanırken o belge şifrelenmez. Elektronik imza sadece o belgeyi gönderen kişinin kimliğini ispatlar.Belgeler elektronik olarak imzalanırken belgelerin özet (hash) değerleri kullanılmaktadır. Elektronik imza konusunu bir örnekle açıklamadan önce özet (hash) değerinin ne olduğuna bakalım.

4.1. Özet (hash) Fonksiyonu

Özet (hash) değerini;

elektronik bir veriden, bir algoritma vasıtasıyla orijinal veriden tamamen farklı

bir değer elde etme olarak tanımlayabiliriz.

Özet (hash) değeri

orijinal veriden tamamen farklıdır. Özet değerinin boyutu da orijinal verinin

boyutundan genellikle farklıdır ve genellikle de daha küçüktür. Örneğin üç mega

baytlık bir dosyanın özet değeri sadece 128-bit olabilir. Elde edilmiş olan bu

128-bitlik özet değerinden orijinal veriyi elde etmenin bir yolu da yoktur.

Orijinal elektronik

belgenin bir tek “bit”i bile değiştirildiği takdirde o belgenin özet değeri de

değişecektir. Dolayısıyla özet değeri, elektronik bir verinin/belgenin

değiştirilip değiştirilmediğinin anlaşılması sağlamaktadır. Bu açıdan; “özet

değeri”ne “sağlama değeri” de denebilir.

4.2. Çalışma Prensibi

Elektronik imzanın nasıl

çalıştığını bir örnekle adım adım açıklamaya çalışalım:

Osman, bilgisayarında bir

belge oluşturup, bu belgeyi elektronik ortamda imzalayarak Ömer’e göndermek

istemektedir. Bunun için:

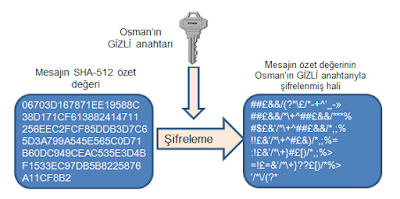

2. Osman daha sonra bir yazılım vasıtasıyla bu

belgenin özet (hash) değerini hesaplar.

3. Osman hesapladığı bu özet değerini kendi

gizli anahtarıyla şifreler.

Orijinal

elektronik belgeden elde edilmiş olan bu özet değerinin kişinin gizli

anahtarıyla şifrelenmiş hali o belgenin imzası olacaktır. Elektronik ortamda

oluşturulan her belgenin özet değeri farklı olacağı için, her bir elektronik

belge için oluşturulan imza da farklı olacaktır.

4. Daha sonra Osman dosyanın orijinal haliyle

beraber, o dosyaya özgü oluşturulmuş olan imzayı Ömer’e yollar.

Buradan

da anlaşılabileceği gibi; elektronik imzayla belgeler şifrelenmemektedir.

Elektronik imza sadece gönderenin kimliğinden emin olmayı ve gönderilen

belgenin iletim esnasında değişmediğinin anlaşılmasını sağlar.

5. Ömer, hem orijinal belgeyi hem de o

belgeye özgü oluşturulmuş olan imzayı alır.

7. Ömer daha sonra, Osman’ın gizli

anahtarıyla şifrelenmiş olan özet değerini, yani o belgeye özgü olan imzayı,

Osman’ın açık anahtarıyla çözer. Osman bu şekilde Ömer’in hesaplayıp,

gönderdiği özet değerine ulaşır.

8. Ömer kendi bilgisayarında hesapladığı özet

değeriyle, Osman’ın açık anahtarıyla çözüp elde ettiği özet değerlerini

karşılaştırır. Bu iki özet değeri aynıysa bu şu anlamlara gelecektir:

a. Osman’ın

gönderdiği orijinal belge iletim sırasında değişmemiştir.

b. Ömer’in

almış olduğu bu belgeyi kesinlikle Osman imzalamıştır.

c. Osman

bu belgeyi imzaladığını yasal açıdan reddedemeyecektir.

9. Eğer Ömer’in kendi bilgisayarında hesapladığı özet değeri, Osman’dan gelen mesajın içerisinde bulunan özet değerinden farklı olsaydı, bu da şu anlamlara gelecektir:

9. Eğer Ömer’in kendi bilgisayarında hesapladığı özet değeri, Osman’dan gelen mesajın içerisinde bulunan özet değerinden farklı olsaydı, bu da şu anlamlara gelecektir:

a. Mesajı

Osman göndermemiştir.

b. Mesaj

iletim esnasında değiştirilmiştir

Örnekte anlatılan aşamalar genellikle bir yazılım tarafında gerçekleştirilir. Kullanıcı sadece ilgili belgeyi bilgisayarında oluşturur, bunu elindeki elektronik imza cihazıyla imzalar ve kullanıyor olduğu e-posta yazılımıyla karşı tarafa gönderir. Alıcı tarafında da durum aynıdır. Hemen hemen hiçbir kullanıcı aldığı mesajların içerisinde bulunan elektronik imzaları, gönderenin açık anahtarını kullanarak çözmez. Elektronik belgelerin imzalanmasını ve gerekli kontrollerin yapılmasını sağlayan birçok elektronik belge sistemi yazılımları mevcuttur.

Örnekte anlatılan aşamalar genellikle bir yazılım tarafında gerçekleştirilir. Kullanıcı sadece ilgili belgeyi bilgisayarında oluşturur, bunu elindeki elektronik imza cihazıyla imzalar ve kullanıyor olduğu e-posta yazılımıyla karşı tarafa gönderir. Alıcı tarafında da durum aynıdır. Hemen hemen hiçbir kullanıcı aldığı mesajların içerisinde bulunan elektronik imzaları, gönderenin açık anahtarını kullanarak çözmez. Elektronik belgelerin imzalanmasını ve gerekli kontrollerin yapılmasını sağlayan birçok elektronik belge sistemi yazılımları mevcuttur.

Ülkemizde 15.01.2004

tarih ve 5070 sayılı Elektronik İmza Kanunu kabul edilmiştir. Bu kanuna göre elektronik

imza; “başka bir elektronik veriye

eklenen veya elektronik veriyle mantıksal bağlantısı bulunan ve kimlik

doğrulama amacıyla kullanılan elektronik veri” şeklinde tanımlanmıştır.

5. Elektronik Sertifika

İnternet uygulamalarının

çok fazla yaygınlaşması; kullanıcıların internet sayfalarına ve bu sayfalardan

verilen hizmetlere güvenli bir şekilde erişme ihtiyacını doğurmuştur. Bu

ihtiyacın karşılanması amacıyla yine açık anahtar altyapısını kullanan bir

sistem geliştirilmiştir: Elektronik sertifika.

Elektronik sertifikalar

genellikle e-posta ve internet uygulamalarında kullanılır. Elektronik

sertifikaların temel amacı kullanıcıyla, internet sayfası arasındaki mesajların

şifrelenmesidir. Elektronik sertifikalar aynı zamanda inkar edememeyi de

sağlar.

5.1. Çalışma Prensibi

Elektronik sertifika

kullanarak, bir internet sayfasıyla güvenli iletişimin nasıl sağlandığını bir

örnekle açıklamaya çalışalım:

1. Ayşe alışveriş yapmak amacıyla bir

internet sitesine bağlanacaktır. Bunun için internet tarayıcısına https://www.alix-verix.com.tr

adresini yazar.

İnternet

tarayıcısında görülen “httpS” bu bağlantının şifrelenerek yapılıyor olduğunu

göstermektedir.

Ayşe internet tarayıcısına sayfanın adresini bu şekilde yazdığında karşı tarafta yer alan internet sitesiyle şifreli bir bağlantı yapmak istediğini belirtmiş olmaktadır.

2. Alışverişin yapılacağı internet sunucusu (sayfası) Ayşe’ye, internet sayfasının sertifikasıyla beraber internet sayfasının açık anahtarını gönderir. Böylece Ayşe, alışveriş yapacağı sitenin açık anahtarını da elde etmiş olur.

Ayşe internet tarayıcısına sayfanın adresini bu şekilde yazdığında karşı tarafta yer alan internet sitesiyle şifreli bir bağlantı yapmak istediğini belirtmiş olmaktadır.

2. Alışverişin yapılacağı internet sunucusu (sayfası) Ayşe’ye, internet sayfasının sertifikasıyla beraber internet sayfasının açık anahtarını gönderir. Böylece Ayşe, alışveriş yapacağı sitenin açık anahtarını da elde etmiş olur.

3. Ayşe’nin kullanmış olduğu internet

tarayıcısı (Google Chrome, Firefox, Internet Explorer, Safari, vb.), bağlanmaya

çalıştıkları internet sayfasından gönderilen elektronik sertifikanın geçerli

olup olmadığını kontrol edecektir. Ayşe’nin internet tarayıcısı bunun için bir

sertifikasyon otoritesine bağlanarak bu sertifikanın geçerli olup olmadığını

sorar.

4. Ayşe’nin internet tarayıcısı, alışveriş

sitesinin elektronik sertifikasının geçerli olduğunu bir sertifika otoritesi

aracılığıyla doğruladıktan sonra rastgele bir (simetrik) anahtar üretir.

Ayşe’nin internet tarayıcısı üretilen bu (simetrik) anahtarı ve verileri

alışveriş sitesinin açık anahtarıyla şifreleyerek alışveriş sitesine gönderir.

5. Alışveriş sitesi, kendi açık anahtarıyla

(public key) şifrelenmiş olan anahtarı ve verileri alır. Alışveriş sitesi

şifrelenmiş olan bu anahtarı ve şifrelenmiş verileri kendi özel anahtarıyla

(private key) çözer. Alışveriş sitesinin açık anahtarıyla şifrelenen veriler

sadece ve sadece o alışveriş sitesinin özel anahtarıyla (private key)

çözülebilecektir. Ayşe tarafından alışveriş sitesine gönderilen bu veriyi elde

eden bir saldırgan, alışveriş sitesinin özel anahtarı olmadan bu verileri

çözemeyecektir.

5. Alışveriş sitesi, kendisine şifreli bir

şekilde gönderilmiş olan anahtarı kendi özel anahtarıyla çözdükten sonra bu

anahtarı kullanarak internet sayfasına ait şifreli bilgileri Ayşe’ye gönderir.

7. Ayşe’nin internet tarayıcısı, alışveriş

sitesinden gelen ve Ayşe’nin internet tarayıcısının üretmiş olduğu (simetrik)

anahtarla şifrelenmiş olan bilgileri çözer. Alışveriş sitesiyle kurulmuş olan

bağlantı kesilene kadar bu işlem bu şekilde devam eder.

Buradan anlaşılabileceği

gibi, Ayşe ile internet sayfası arasındaki sadece anahtar değişimi açık ve özel

anahtarlar kullanılarak yapılmaktadır (asimetrik şifreleme) . Karşılıklı olarak

ortak bir anahtar paylaşıldıktan sonra yapılan iletişim tek bir şifre

kullanılarak (simetrik şifreleme) yapılmaktadır. Yani internet sayfalarına

güvenli bağlanırken, bağlantı süresince gidip gelen bilgiler tek bir şifre

kullanılarak gerçekleştirilmektedir. Bunun sebebi simetrik şifrelemenin,

asimetrik şifrelemeye göre çok daha hızlı olmasıdır.

5.2. Sertifika Yetkilisi (Certification Authority - CA)

Elektronik sertifikalar

bir sertifika otoritesinden (certification authority) temin edilmektedir. Elektronik

sertifikalar kişilere, şirketlere ya da kamu kurumlarına verilebilmektedir.

Sertifika otoriteleri;

ulusal ya da global anlamda elektronik sertifikaları üreten ve kullanıcılara

dağıtan firmalar ya da kamu kuruluşlarıdır. Sertifika otoriteleri; elektronik

sertifikaları üretmek, dağıtmak ve gerektiğinde bu sertifikaları iptal etmekle

yükümlüdürler. Sertifika otoriteleri, sertifikaların geçerli olup olmadığının

tespit edilebilmesi amacıyla sertifika sahiplerinin açık anahtarlarını herkesin

erişebileceği bir alanda depolamak zorundadırlar. Bu şekilde tüm kullanıcılar,

şirketler ve kamu kurumları birbirlerinin açık anahtarlarına ulaşabilecek,

sertifikaların geçerliliklerini sorgulayabilecek ve birbirleriyle şifreli bir

şekilde haberleşebileceklerdir.

Sertifika otoriteleri,

iptal edilen sertifikaların listesini belirli aralıklarla güncelleyerek

herkesin erişebileceği bir yerde depolamak zorundadır. İptal edilen elektronik

imzaların bu şekilde yayınlanmaması, iptal edilen elektronik imzalarla işlem

yapılması riskini taşımaktadır. Elektronik imzalar birçok sebepten ötürü iptal

edilebilmektedir: Sertifikanın süresinin dolması, kişinin iş değiştirmesi,

kişinin özel anahtarının başkaları tarafından ele geçirilmiş olması, şirketin

isim değiştirmesi, vb…

Elektronik sertifikalar,

o sertifikayı kullanan kişi, şirket ya da kamu kurumu hakkında bir kısım tekil

bilgiler içermektedirler. Bu sertifikalar X.509 formatında depolanmaktadırlar.

15.01.2004 tarih ve 5070 sayılı Elektronik İmza Kanunu’nun 9. Maddesinde nitelikli

elektronik sertifikanın içermesi gereken tekil bilgiler sıralanmıştır.

Nitelikli elektronik sertifikanın içermesi gereken bilgiler ülkeden ülkeye

farklılık gösterebilse de buradaki önemli husus, nitelikli elektronik

sertifikada yer alan bilgilerin kişiyi, firmayı ya da kamu kurumunu

tanımlayacak şekilde yeterli tekillikte olabilmesidir.

5070 sayılı Elektronik

İmza Kanunu nitelikli elektronik imzayı şu şekilde tanımlamaktadır:

Nitelikli elektronik

sertifika

MADDE 9.- Nitelikli elektronik sertifikada;

a) Sertifikanın

"nitelikli elektronik sertifika" olduğuna dair bir ibarenin,

b) Sertifika hizmet

sağlayıcısının kimlik bilgileri ve kurulduğu ülke adının,

c) İmza sahibinin teşhis

edilebileceği kimlik bilgilerinin,

d) Elektronik imza

oluşturma verisine karşılık gelen imza doğrulama verisinin,

e) Sertifikanın

geçerlilik süresinin başlangıç ve bitiş tarihlerinin,

f) Sertifikanın seri

numarasının,

g) Sertifika sahibi

diğer bir kişi adına hareket ediyorsa bu yetkisine ilişkin bilginin,

h) Sertifika sahibi

talep ederse meslekî veya diğer kişisel bilgilerinin,

ı) Varsa sertifikanın

kullanım şartları ve kullanılacağı işlemlerdeki maddî sınırlamalara ilişkin

bilgilerin,

j) Sertifika hizmet

sağlayıcısının sertifikada yer alan bilgileri doğrulayan güvenli elektronik

imzasının,

Bulunması zorunludur.

Örnek bir elektronik

sertifika ve içerisinde bulunan bilgiler aşağıda verilmiştir:

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 1 (0x1)

Signature Algorithm: md5WithRSAEncryption

Issuer: C=TR, ST=Turkey, L=Trabzon, O=TUBITAK OU=KSM, CN=TUBITAK-KSM Root CA/Email=administrator@kamusm.gov.tr

Validity

Not Before: Mar 24 05:47:44 2017 GMT

Not After : Mar 24 05:47:44 2018 GMT

Subject: C=TR, ST=Turkey, L=Trabzon, O=XYZT, OU=XYZT-CERT, CN=www.xyzt.org/Email=administrator@xyzt.org

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Modulus (1024 bit):

00:ba:54:2c:ab:88:74:aa:6b:35:a5:a9:c1:d0:5a:

9b:fb:6b:b5:71:bc:ef:d3:ab:15:cc:5b:75:73:36:

b8:01:d1:59:3f:c1:88:c0:33:91:04:f1:bf:1a:b4:

7a:c8:39:c2:89:1f:87:0f:91:19:81:09:46:0c:86:

08:d8:75:c4:6f:5a:98:4a:f9:f8:f7:38:24:fc:bd:

94:24:37:ab:f1:1c:d8:91:ee:fb:1b:9f:88:ba:25:

da:f6:21:7f:04:32:35:17:3d:36:1c:fb:b7:32:9e:

42:af:77:b6:25:1c:59:69:af:be:00:a1:f8:b0:1a:

6c:14:e2:ae:62:e7:6b:30:e9

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

FE:04:46:ED:A0:15:BE:C1:4B:59:03:F8:2D:0D:ED:2A:E0:ED:F9:2F

X509v3 Authority Key Identifier:

keyid:E6:12:7C:3D:A1:02:E5:BA:1F:DA:9E:37:BE:E3:45:3E:9B:AE:E5:A6

DirName:/C=TR/ST=Turkey/L=Trabzon/O=SOPAC/OU=ICT/CN=XYZT Root CA/Email=administrator@xyzt.org

serial:00

Signature Algorithm: md5WithRSAEncryption

34:8d:fb:65:0b:85:5b:e2:44:09:f0:55:31:3b:29:2b:f4:fd:

aa:5f:db:b8:11:1a:c6:ab:33:67:59:c1:04:de:34:df:08:57:

2e:c6:60:dc:f7:d4:e2:f1:73:97:57:23:50:02:63:fc:78:96:

34:b3:ca:c4:1b:c5:4c:c8:16:69:bb:9c:4a:7e:00:19:48:62:

e2:51:ab:3a:fa:fd:88:cd:e0:9d:ef:67:50:da:fe:4b:13:c5:

0c:8c:fc:ad:6e:b5:ee:40:e3:fd:34:10:9f:ad:34:bd:db:06:

ed:09:3d:f2:a6:81:22:63:16:dc:ae:33:0c:70:fd:0a:6c:af:

bc:5a

-----BEGIN CERTIFICATE-----

MIIDoTCCAwqgAwIBAgIBATANBgkqhkiG9w0BAQQFADCBiTELMAkGA1UEBhMCRkox

DTALBgNVBAgTBEZpamkxDTALBgNVBAcTBFN1dmExDjAMBgNVBAoTBVNPUEFDMQww

CgYDVQQLEwNJQ1QxFjAUBgNVBAMTDVNPUEFDIFJvb3QgQ0ExJjAkBgkqhkiG9w0B

CQEWF2FkbWluaXN0cmF0b3JAc29wYWMub3JnMB4XDTAxMTEyMDA1NDc0NFoXDTAy

MTEyMDA1NDc0NFowgYkxCzAJBgNVBAYTAkZKMQ0wCwYDVQQIEwRGaWppMQ0wCwYD

VQQHEwRTdXZhMQ4wDAYDVQQKEwVTT1BBQzEMMAoGA1UECxMDSUNUMRYwFAYDVQQD

Ew13d3cuc29wYWMub3JnMSYwJAYJKoZIhvcNAQkBFhdhZG1pbmlzdHJhdG9yQHNv

cGFjLm9yZzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAulQsq4h0qms1panB

0Fqb+2u1cbzv06sVzFt1cza4AdFZP8GIwDORBPG/GrR6yDnCiR+HD5EZgQlGDIYI

2HXEb1qYSvn49zgk/L2UJDer8RzYke77G5+IuiXa9iF/BDI1Fz02HPu3Mp5Cr3e2

JRxZaa++AKH4sBpsFOKuYudrMOkCAwEAAaOCARUwggERMAkGA1UdEwQCMAAwLAYJ

YIZIAYb4QgENBB8WHU9wZW5TU0wgR2VuZXJhdGVkIENlcnRpZmljYXRlMB0GA1Ud

DgQWBBT+BEbtoBW+wUtZA/gtDe0q4O35LzCBtgYDVR0jBIGuMIGrgBTmEnw9oQLl

uh/anje+40U+m67lpqGBj6SBjDCBiTELMAkGA1UEBhMCRkoxDTALBgNVBAgTBEZp

amkxDTALBgNVBAcTBFN1dmExDjAMBgNVBAoTBVNPUEFDMQwwCgYDVQQLEwNJQ1Qx

FjAUBgNVBAMTDVNPUEFDIFJvb3QgQ0ExJjAkBgkqhkiG9w0BCQEWF2FkbWluaXN0

cmF0b3JAc29wYWMub3JnggEAMA0GCSqGSIb3DQEBBAUAA4GBADSN+2ULhVviRAnw

VTE7KSv0/apf27gRGsarM2dZwQTeNN8IVy7GYNz31OLxc5dXI1ACY/x4ljSzysQb

xUzIFmm7nEp+ABlIYuJRqzr6/YjN4J3vZ1Da/ksTxQyM/K1ute5A4/00EJ+tNL3b

Bu0JPfKmgSJjFtyuMwxw/Qpsr7xa

-----END CERTIFICATE-----

5.3. Elektronik Sertifika ve Elektronik İmza Güvenliği

Elektronik sertifika ve

elektronik imza uygulamaları, açık anahtar altyapısı (PKI – Public Key

Infrastructure) gibi güçlü bir matematiksel algoritma kullanıyor olmasına

rağmen bu uygulamalarında genellikle kullanımdan kaynaklanan güvenlik

tehditleri bulunmaktadır. Elektronik sertifika ve elektronik imza temel olarak

aynı mantığa dayandığı için yazımızın bu kısmında elektronik sertifika ve elektronik

imza kullanımlarında yaşanan güvenlik tehditlerinden ve bunların çözümlerinden

bahsedeceğiz.

5.3.1. GİZLİ Anahtarın Çalınması

Elektronik sertifikanın

anahtar çiftinden GİZLİ anahtarın çaldırılması, elektronik sertifika kullanan

sistemlerin karşı karşıya kaldıkları en büyük tehditlerin başında gelmektedir.

Saldırganlar hedef kurumun/firmanın GİZLİ anahtarını çalmak suretiyle zararlı

kodlar (malware) üretip, bunu mümkün olduğunca internet üzerinde yaymaya

çalışmakta, çalınan bu GİZLİ anahtarla ekonomik değeri yüksek olan dokümanlar

imza edilip ekonomik çıkarlar elde etmekte, son kullanıcıları firmanın/kurumun

haricinde kendilerine yönlendirip kullanıcılardan değişik bilgileri

çalabilmektedirler.

Kaynak kodları güvenilir

bir sertifikayla imzalanan yazılımları kullanmak güvenli olarak kabul

edilmektedir. Kaynak kodların, üretici firmanın sertifikasıyla imzalanması bu

kodların kesin olarak üretici firmanın geliştirdiği anlamına gelmektedir. Kaynak

kodları üreten firmaya da güveniliyorsa bu kaynak kodların arasında zararlı

yazılım bulunma olasılığı yok denecek kadar az olur. Fakat ya güvendiğimiz

firma elektronik sertifikasını çaldırmışsa? Bu durumda saldırganlar (elektronik

sertifika hırsızları) yazmış oldukları zararlı yazılımları (malware) güvenilir

olarak bilinen bu firmanın elektronik sertifikasıyla imzalayacak ve bunu

internete sunacaklardır. Bu zararlı yazılımlarla karşılaşan kullanıcılar kaynak

kodların güvendikleri bir firma tarafından imzalandığını gördükleri için çok

fazla sorgulamadan, kendi istekleriyle, kendi sistemlerine zararlı yazılım

bulaştırabileceklerdir. (Stuxnet virüsünde olduğu gibi.)

Elektronik sertifikayı

çalan saldırganlar (hırsızlar) kendi internet sitelerini çalmış oldukları

sertifikanın sahibi olan internet sitesi gibi göstermek suretiyle, ekonomik

değeri olan kullanıcı bilgilerini ele geçirebilirler. (Zeus zararlı yazılımında

olduğu gibi.)

5.3.2. Sertifika Otoritesi (Certification Authority – CA) Güvenliği

Bazı büyük güvenlik

olayları sertifika otoritelerinin yanlış ve eksik uygulamalarından da

kaynaklanmaktadır. Hizmet aldığımız sertifika otoritesinin bilgi güvenliği

prosedürlerine ne kadar dikkat ettiğinin kontrol edilmesi gereklidir. Sertifika

otoritesinin gerekli bilgi güvenliği prosedürlerinin olup olmadığı, bu

prosedürlere uyulup uyulmadığı gibi konular hassasiyetle takip edilmelidir.

Sertifika otoritelerinin basit bilgi güvenliği önlemlerini almadıklarından

dolayı dünyada birçok siber güvenlik olayı gerçekleşmiş ve birçok sertifika

otoritesi yaşadıkları siber güvenlik olaylarından dolayı iflas etmişlerdir.

“Sertifika otoritesi bilgi güvenliği konusunda hassastır. Birçok bilgi

güvenliği önlemini almıştır.” Şeklindeki kabuller eksiktir. Sertifika

otoritelerinin belirli bilgi güvenliği önlemlerine dikkat edip etmedikleri

belirli aralıklarla kontrol edilmelidir.

5.3.3. Ağ Güvenliği Zafiyeti

Kurumlar/firmalar GİZLİ

anahtarlarını, ağa bağlı sistemleri üzerinde bir yerlerde saklamaktadırlar.

Gerekli ağ güvenliği önlemleri alınmamış bir sistem üzerinde saklanan GİZLİ

anahtarın saldırganların eline geçebilme ihtimali vardır. Bunun için ağımızı;

yeni nesil güvenlik duvarları saldırı tespit/engelleme sistemleri ve zararlı

yazılım tespit eden sistemlerle koruma altına almalıyız. GİZLİ anahtarımızı

sakladığımız ağ bölümünün güvenliğini çok daha ciddi bir hassasiyetle ele

almalıyız.

5.3.4. Barındırma (hosting) Hizmeti Veren Firmaların Güvenliği

Bazı durumlarda internet

sitemizi, bir başka firmadan barındırma (hosting) hizmeti almak suretiyle

dünyaya açarız. GİZLİ anahtarlarımızı da bu firma koruyorsa, hizmeti aldığımız

firmanın GİZLİ anahtarları nasıl koruduğuna dair çok ayrıntılı bilgiler almamız

gereklidir. Barındırma hizmeti veren firmanın GİZLİ anahtarları korumak için ne

gibi politikaları ve prosedürleri olduğu ve bunlara uyulup, uyulmadığının çok

yakından takip edilmesi gerekmektedir.

5.3.5. GİZLİ Anahtarın Kopyalanması

Bazı durumlarda GİZLİ

anahtarımızın kopyalanması gerekebilir. Öncelikle, çözümlerimizi GİZLİ

anahtarımız hiçbir şekilde kopyalanmamasını hesaba katarak planlamalıyız. GİZLİ

anahtarın kopyalanması gerekiyorsa da, bu durum “en düşük kopya sayısı” düşünülerek

yapılmalıdır. GİZLİ anahtarın kopya arşivi tutulmalıdır. GİZLİ anahtarın; hangi

tarihlerde, kimler tarafından, ne amaçla kopyalandıkları bu arşiv kayıtlarında

ıslak imzalı bir şekilde yer almalıdır. GİZLİ anahtarın hangi

bilgisayarlarda/sunucularda bulunduğu da kayıt altına alınmalıdır. GİZLİ

anahtarın kopyasına ihtiyaç kalmadığı zaman bu GİZLİ anahtar güvenli bir

şekilde silinmelidir. Bu silme işlemi de kayıt altına alınmak suretiyle

arşivlenmelidir. GİZLİ anahtarın kopyalarının çıkarılması istenmeyen bir

durumdur. Çok hayati durumlar haricinde GİZLİ anahtar kopyalamalarından

kaçınılmalıdır.

5.3.6. GİZLİ Anahtar Erişimi

GİZLİ anahtara erişebilen

personel sayısı en aza indirilmelidir. GİZLİ anahtara yapılan her türlü

erişimin kayıtları hassasiyetle tutulmalıdır. GİZLİ anahtara erişimlerin nasıl

yapılacağına dair prosedürlerin hazırlanması gerekmektedir.

5.4. Genel Önlemler

GİZLİ anahtarların

güvenliği konusunda alınacak önlemler genellikle teknik olmayan önlemlerdir. Bu

önlemlerle insan kaynaklı hataların en aza indirilmesi hedeflenmektedir.

1

GİZLİ anahtarların nasıl korunacağına,

nasıl kopyalanacağına, bu anahtarlara yapılacak erişimlerin nasıl olması

gerektiğine dair, ayrıntılı ve anlaşılır bir GİZLİ anahtar güvenlik politikası

belirlenmelidir.

2

GİZLİ anahtarların uygulamalarda yanlış

kullanılmasının önüne geçilmelidir. Yazılımcılar bu konuda eğitilmelidirler.

3

Kurumda/firmada; sistem, yazılım ve

donanım altyapısının bilgi güvenliği kriterleri hesaba katılarak tasarlanmış

olması gereklidir. Hatalı ya da bilgi güvenliği kriterleri hesaba katılmadan

kurulan altyapılar karmaşık olmayan saldırılara karşı bile dayanıksız durumda

olabilmektedirler

4

GİZLİ anahtarlar çok güvenli bir ortamda

saklanmalıdırlar. Bu ortam fiziksel olarak da kilitli bir ortam olmalıdır. GİZLİ

anahtarların dijital dosya olarak saklandıkları yer(ler) de şifreli ortam(lar)

olmalıdır. GİZLİ anahtar(lar) mümkünse bir donanım tarafından (HSM – Hardware

Security Module) şifrelenmiş bir ortamda tutulmalıdır.

5

Çok çok acil bir durum olmadıktan sonra GİZLİ

anahtarlar taşınabilir ortamlarla bir yerden bir yere aktarılmamalıdır. Böyle

bir durumda da kopyalama işlemini kimlerin yaptığı, kopyalama işleminin ne

zaman yapıldığı, hangi amaçla yapıldığının kayıtları tutularak arşivlenmelidir.

Taşınabilir ortamda yer alan GİZLİ anahtar taşıma işlemi bittikten sonra

güvenli bir şekilde silinmelidir. GİZLİ anahtar taşınabilir ortamda “açık”

değil “şifreli” bir şekilde taşınmalıdır.

6

GİZLİ anahtarların saklandığı yer

firma/kurum ağından ek güvenlik önlemleriyle ayrılmış bir yer olmalıdır.

Firma/kurum ağının saldırıya maruz kalması durumunda elektronik sertifikanın

saklandığı bu yerin izole edilmiş olması elektronik sertifikanın ele

geçirilmesini zorlaştıracaktır.